[Tool] googlehacks

https://code.google.com/p/googlehacks/ 강력한 검색기능을 가진 구글에는 많은 옵션이 있는데 다 기억하기도 쉽지않고,, 해당 툴을 사용하면 여러모로 유용하게 사용될 듯 싶다.

https://code.google.com/p/googlehacks/ 강력한 검색기능을 가진 구글에는 많은 옵션이 있는데 다 기억하기도 쉽지않고,, 해당 툴을 사용하면 여러모로 유용하게 사용될 듯 싶다.

Monday, February 03, 2014: Hacking tools have been said to make hacking quite easy as compared to the old days. But, there is still more to being a hacker than just that. Yes, these tools have made it simple, but that is nothing unless you have the knowledge about other aspects of hacking as well. We present tp you a set of must-have hacking tools. Wireless Hacking: These are tools that help you..

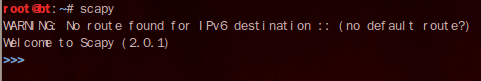

scapy는 파이썬 기반의 패킷 생성, 조작 및 스니핑, 스캐닝 등 상황에 따라 유연하게 활용 할 수 있는 툴이다. 설치 링크 :http://www.secdev.org/projects/scapy/http://www.secdev.org/projects/scapy/doc/installation.html#platform-specific-instructions 찾아보니 좋은 문서와 자세히 정리된 글이 있어 간단하게만 정리한다. [그림 1] scpay 시작 화면 테스트 환경은 BT5R3에서 진행하였다. scapy 명령어 입력 시 [그림 1]과 같은 프롬프트 창이 출력되고 이 상태에서 파이썬 프로그래밍을 하거나 간단한 패킷을 생성할 수 있다. scapy의 종료는 exit(). [그림 2] scapy 설정 화면 co..

http://forensiccontrol.com/resources/free-software/ 무료 포렌식 도구가 정리된 사이트입니다. 종류별로 나눈것이 좋네요.