반응형

0. 들어가며

해당 글은 본인이 노션으로 작성해 공유한 AWS 보안 점검 및 설정 가이드의 내용을 티스토리에 옮긴 것입니다.

1. 관련 법령

- 개인정보의 기술적·관리적 보호조치 기준 제4조 제5항 제1호

- 개인정보의 안전성 확보조치 기준 제6조 제1항 제1호

- ※ 개인정보처리시스템의 범위는 WEB, WAS, DB이나, 관리 콘솔은 개인정보처리시스템에 접속을 가능케 하는 관문으로서 기능하기에 해당 조문을 맵핑

2. 개요

- 클라우드 서비스의 특성상 인터넷이 가능한 모든 환경에서 관리 콘솔에 접속해 리소스 핸들링이 가능

- 관리 콘솔 접근통제를 위해 접근 가능한 소스IP 설정 필요

- [참고] 해당 설정을 적용하지 않아 사고가 발생한 사례

3. 취약점 판단 기준

- 관리 콘솔에 접근 가능한 소스IP를 통제하지 않은 경우 취약

- 관리 콘솔에 접근 가능한 소스IP를 통제한 경우 취약하지 않음

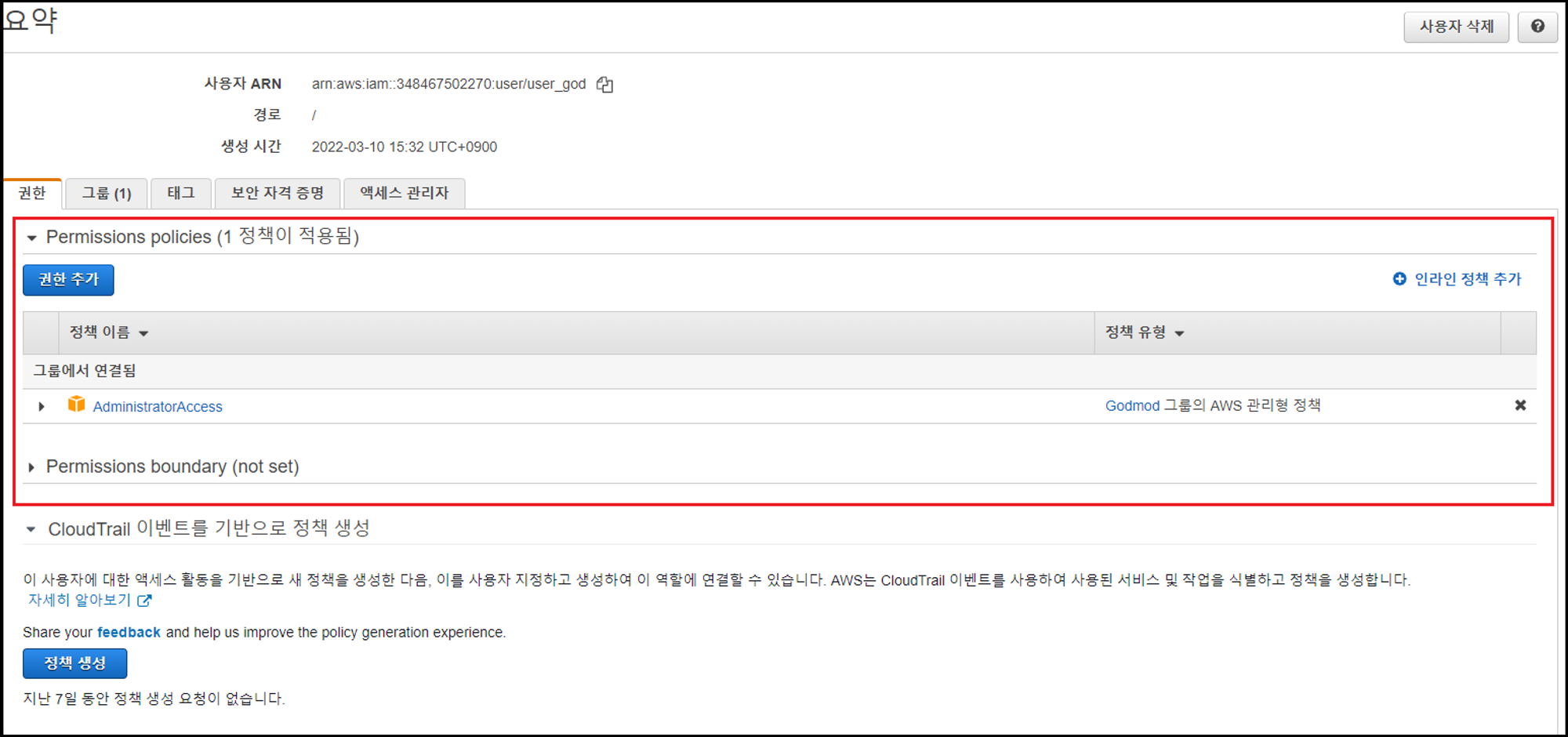

4. 취약점 확인 방법

- IAM 계정으로 로그인

- 관리 콘솔에서 [IAM] 검색→ [사용자] 메뉴 **클릭

- 점검하고자 하는 IAM 계정 클릭

- [권한] 탭에서 소스IP를 제한하는 정책의 존재 여부 확인

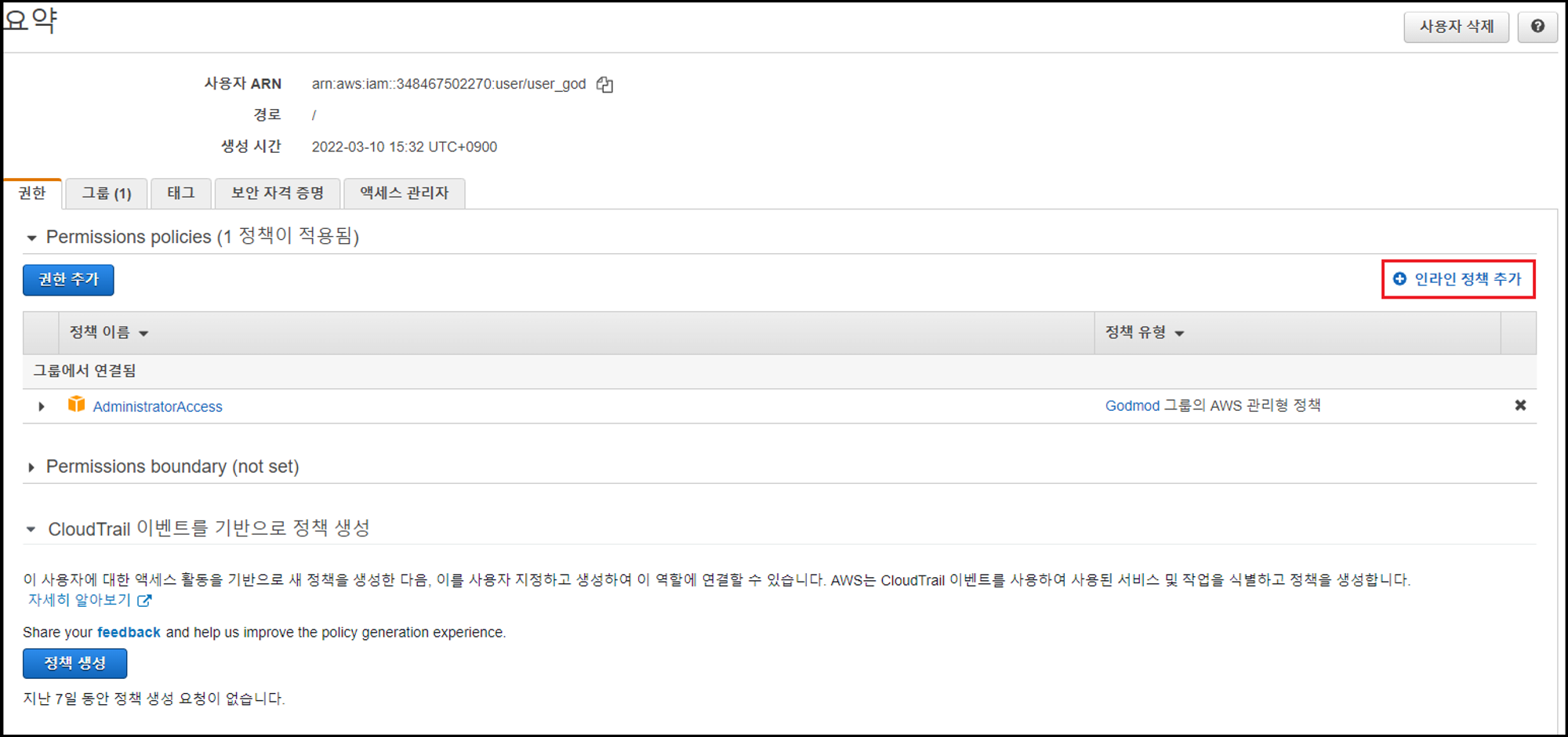

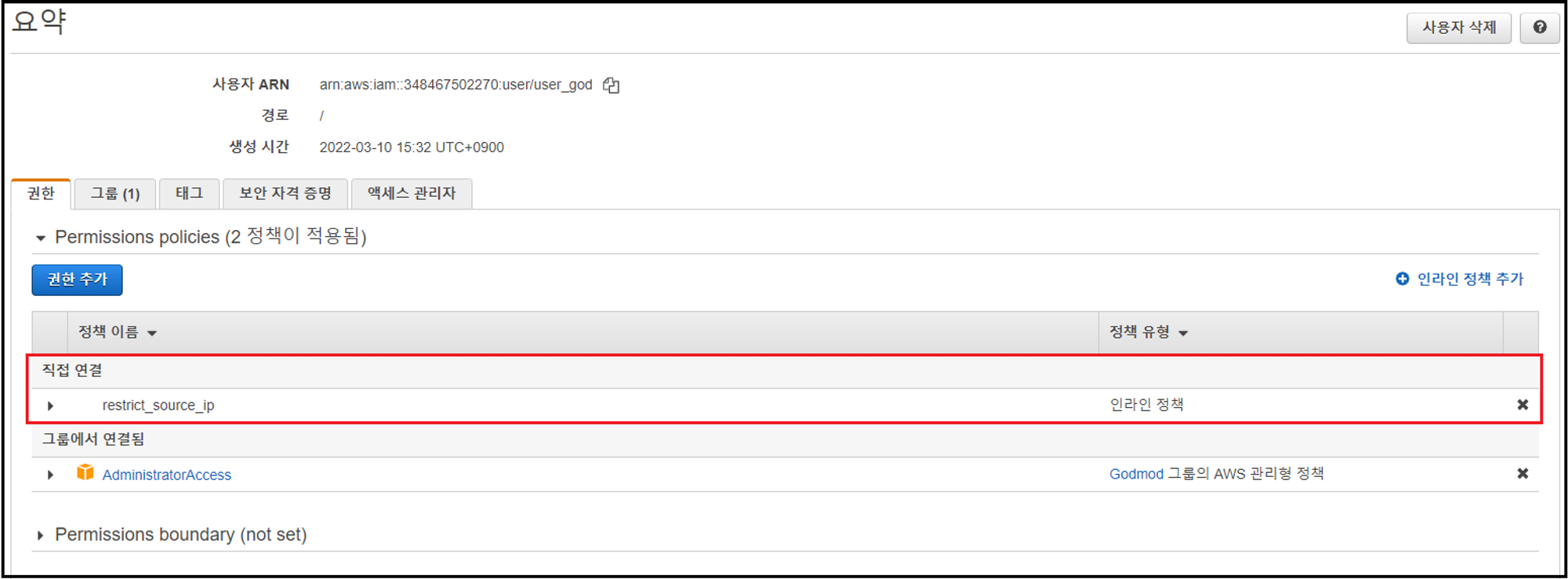

5. 취약점 조치 방법

- [권한] 탭에서 [인라인 정책 추가] 클릭

- [JSON] 탭에 소스IP 접근제어 정책 추가

{

"Version": "2012-10-17",

"Statement": {

"Effect": "Deny",

"Action": "*",

"Resource": "*",

"Condition": {

"NotIpAddress": {

"aws:SourceIp": [

"11.22.33.44/32",

"55.66.77.88/32"

]

}

}

}

}- 정책 검토 및 적용

6. 참고

반응형

'AWS' 카테고리의 다른 글

| AWS root 계정의 billing 권한을 IAM 계정에 부여 (0) | 2023.03.15 |

|---|---|

| AWS 관리 콘솔 로그인 성공 시 알람 발송 (0) | 2023.03.15 |

| AWS 인스턴스 세부 정보에서 “Session Manager” 기능 비활성화 (0) | 2023.03.15 |

| AWS 인스턴스 세부 정보에서 “EC2 인스턴스 연결” 기능 비활성화 (0) | 2023.03.14 |

| AWS 관리 콘솔 접근 시 MFA 적용 (0) | 2023.03.14 |