반응형

0. 들어가며

해당 글은 본인이 노션으로 작성해 공유한 AWS 보안 점검 및 설정 가이드의 내용을 티스토리에 옮긴 것입니다.

1. 관련 법령

2. 개요

- 인터넷 구간에서 내부망(프라이빗 서브넷)에 위치한 인스턴스로 직접 접근을 방지하기 위해, 퍼블릭 서브넷에 Bastion Host를 구축하고 이를 경유하여 내부망 인스턴스에 접속 필요

3. 취약점 판단 기준

- 내부망에 구성된 인스턴스에 접속 시 Bastion Host를 경유하지 않고 직접 접속하는 경우 취약

- 내부망에 구성된 인스턴스에 접속 시 Bastion Host를 경유하여 접속하는 경우 취약하지 않음

4. 취약점 확인 방법

- EC2 서비스에서 [인스턴스] 클릭

- Prod VPC ID로 필터링 → Bastion Host 구성 여부 확인

5. 취약점 조치 방법

- 퍼블릭 서브넷에 Bastion Host 인스턴스 생성

- Bastion Host의 SecurityGroup 인바운드 규칙에 담당자의 IP에서만 SSH 접근을 허용하는 정책 추가

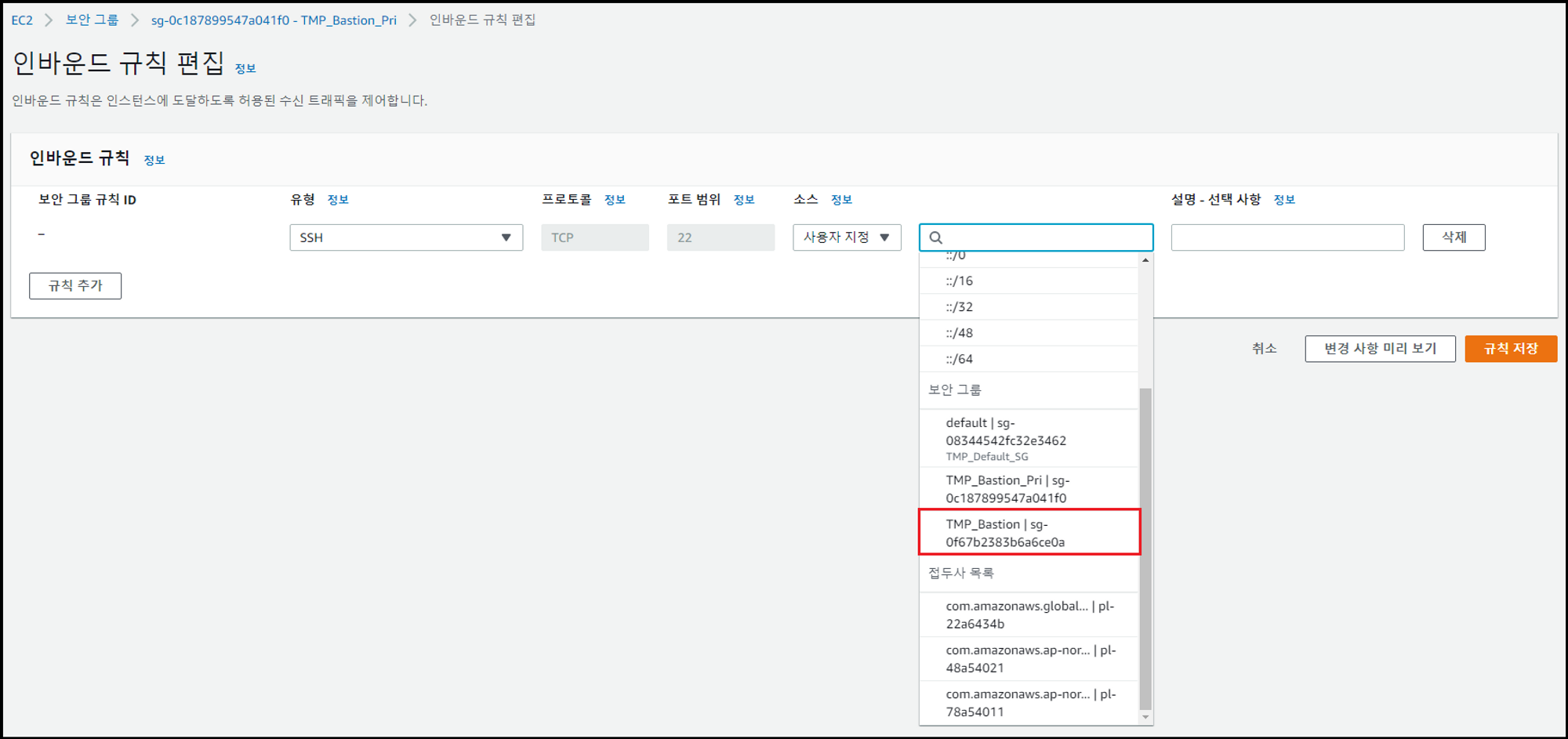

- 프라이빗 서브넷에 위치한 인스턴스의 SecurityGroup 인바운드 규칙에 Bastion Host의 SecurityGroup에서만 SSH 접근을 허용하는 정책 추가

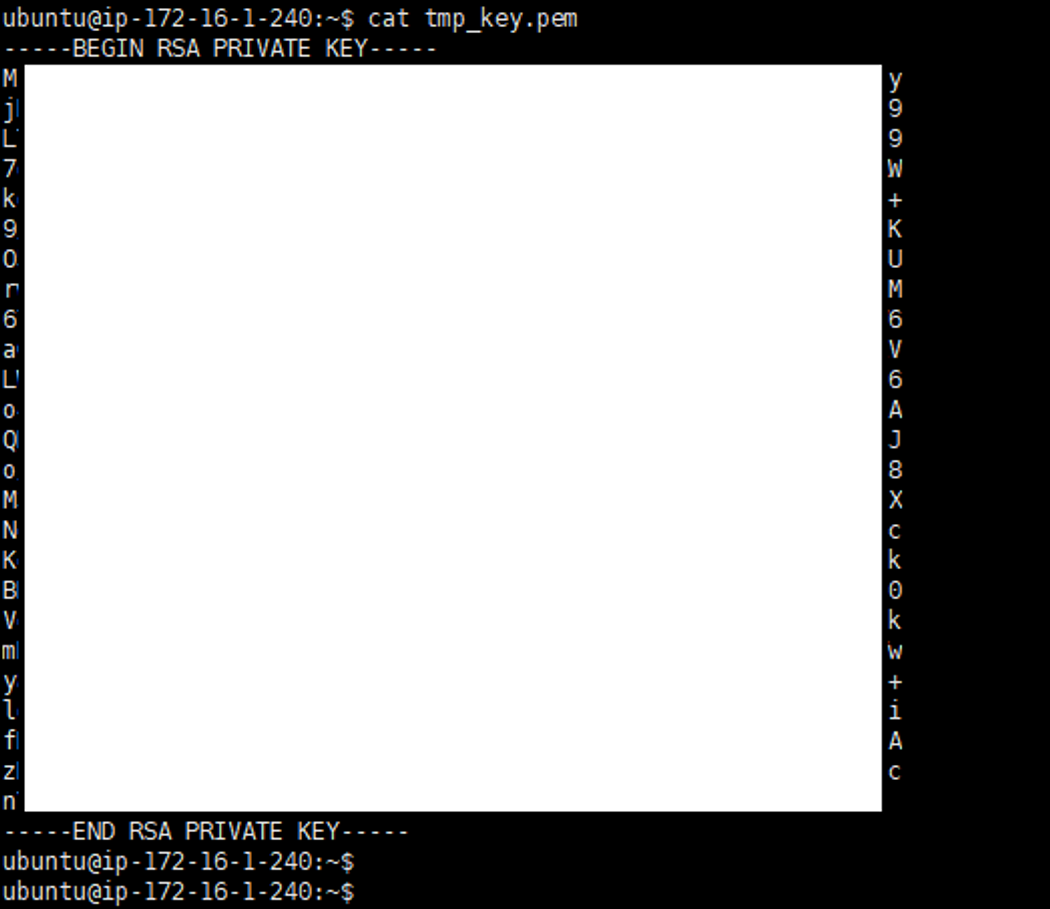

- Bastion Host로 접속 후 담당자의 pem 파일 복사

- pem 파일 권한 변경(chmod 0400 [pem 파일])

- ssh [프라이빗_인스턴스_계정]@[프라이빗_인스턴스_사설IP] -i [pem_파일] 명령으로 프라이빗 서브넷의 인스턴스 접속

반응형

'AWS' 카테고리의 다른 글

| AWS NACL 및 SG 규칙 주기적 검토 (0) | 2023.03.15 |

|---|---|

| AWS 적절한 NACL 및 SG 규칙 설정 (0) | 2023.03.15 |

| AWS 네트워크 서브넷 분리(Public / Private) 구성 (0) | 2023.03.15 |

| AWS 리소스 태그 지정 (0) | 2023.03.15 |

| AWS STS를 활용한 임시 권한 부여 (0) | 2023.03.15 |