반응형

0. 들어가며

해당 글은 본인이 노션으로 작성해 공유한 AWS 보안 점검 및 설정 가이드의 내용을 티스토리에 옮긴 것입니다.

1. 개요

- KMS 키 값 유출 등 예상치 못한 사유로 인해 자동 교체 주기 이전에 KMS 키를 교체해야 할 경우 수동으로 교체 필요

2. 취약점 판단 기준

- 관련 담당자가 KMS 키의 수동 교체 방법을 알지 못하고, 관련 절차를 수립하지 않은 경우 취약

- 관련 담당자가 KMS 키의 수동 교체 방법을 명확히 이해하고, 관련 절차를 수립한 경우 취약하지 않음

3. 취약점 확인 방법

- 담당자 인터뷰 및 관련 증적을 통해 KMS 키 수동 교체 절차와 방법을 수립하였는지 확인

4. 취약점 조치 방법

- 교체하고자 하는 alias의 KeyId 확인

aws kms list-aliases

- 새로 교체할 키 생성

aws kms create-key

- 새로 생성한 키의 alias를 기존 키의 alias로 수정

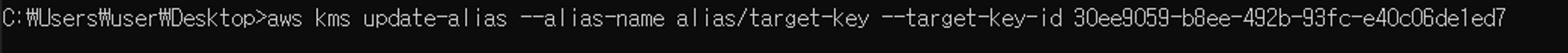

aws kms update-alias --alias-name alias/target-key --target-key-id [새로 생성한 키의 KeyId]

- alias의 교체된 KeyId 확인

aws kms list-aliases

5. 참고

반응형

'AWS' 카테고리의 다른 글

| AWS S3 오브젝트 액세스 로깅 설정(CloudTrail 활용) (0) | 2023.03.15 |

|---|---|

| AWS CloudTrail 로그 저장을 위한 추적(Trails) 설정 (0) | 2023.03.15 |

| AWS 고객 관리형 키(CMK) 자동 키 교체 설정 (0) | 2023.03.15 |

| AWS RDS 접속 시 IAM 인증 활용 (0) | 2023.03.15 |

| AWS Prod 환경의 RDS 퍼블릭 액세스 불가 설정 (0) | 2023.03.15 |