반응형

0. 들어가며

해당 글은 본인이 노션으로 작성해 공유한 AWS 보안 점검 및 설정 가이드의 내용을 티스토리에 옮긴 것입니다.

1. 관련 법령

2. 개요

- root 계정은 AWS 리소스에 대한 모든 권한을 보유한 계정이지만, IAM 등을 통한 권한 제어가 불가능

- 따라서 root 계정에 Access key ID / Secret access key를 발급해 사용하는 경우 과도한 권한으로 인한 휴먼 에러 또는 secret 유출에 대한 리스크가 존재하여 적절한 조치 필요

- [참고] 해당 설정을 적용하지 않아 사고가 발생한 사례

3. 취약점 판단 기준

- root 계정에 Access key ID / Secret access key를 발급한 경우 취약

- root 계정에 Access key ID / Secret access key를 발급하지 않은 경우 취약하지 않음

4. 취약점 확인 방법 - (1) 관리 콘솔에서 확인

- root 계정으로 관리 콘솔 로그인 후 오른쪽 상단의 계정명 클릭

- [보안 자격 증명] 클릭

- [액세스 키] 탭에서 Access key ID / Secret access key 발급 여부 확인

4. 취약점 확인 방법 - (2) AWS CLI에서 확인

- IAM 권한을 보유한 계정의 Access key를 활용해 AWS CLI에서 Command 실행

aws iam get-account-summary | grep "AccountAccessKeysPresent"- AccountAccessKeysPresent 0 여부 확인

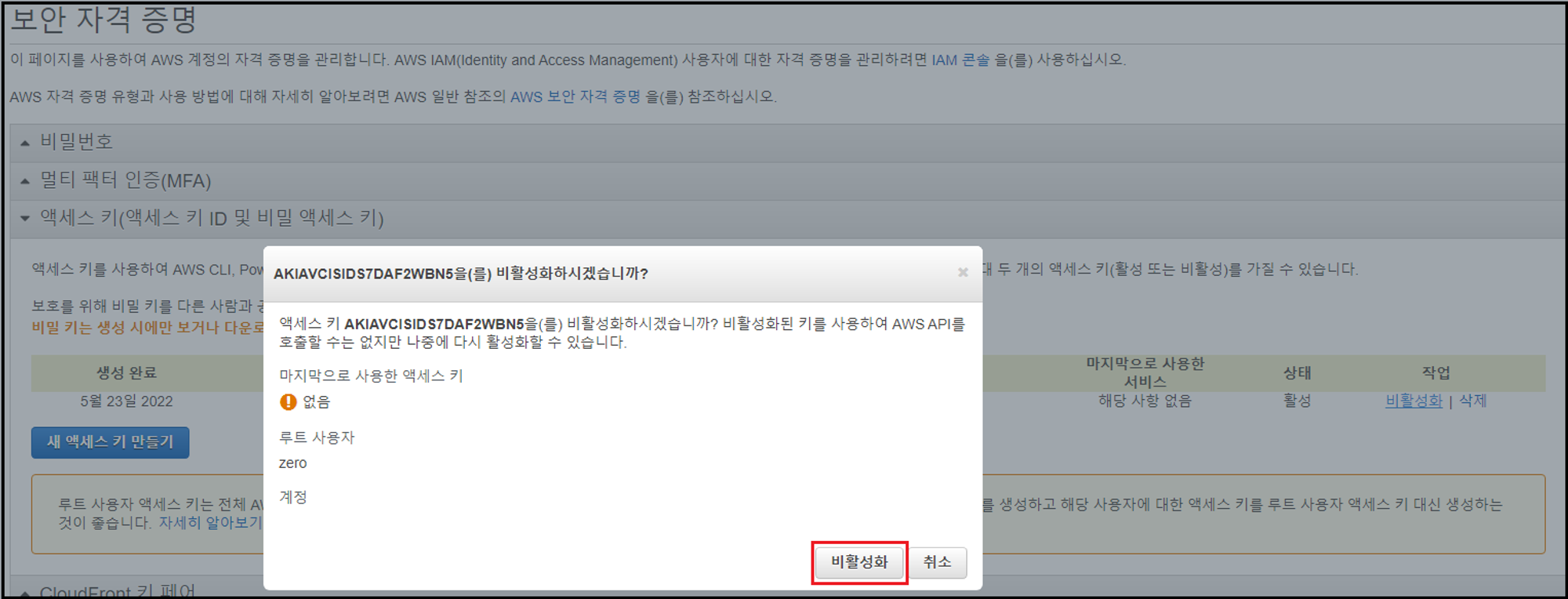

5. 취약점 조치 방법

- 생성된 액세스 키를 비활성화

- 비활성화된 액세스 키를 삭제

6. 참고

반응형

'AWS' 카테고리의 다른 글

| AWS Access key 이용 현황 관리 (0) | 2023.03.15 |

|---|---|

| AWS root 계정 사용 여부 확인 (0) | 2023.03.15 |

| AWS root 계정의 billing 권한을 IAM 계정에 부여 (0) | 2023.03.15 |

| AWS 관리 콘솔 로그인 성공 시 알람 발송 (0) | 2023.03.15 |

| AWS 인스턴스 세부 정보에서 “Session Manager” 기능 비활성화 (0) | 2023.03.15 |