반응형

0. 들어가며

해당 글은 본인이 노션으로 작성해 공유한 AWS 보안 점검 및 설정 가이드의 내용을 티스토리에 옮긴 것입니다.

1. 관련 법령

2. 개요

- IAM 계정에 발급한 Access key의 이용 여부를 주기적으로 점검하여 일정 기간 이상 사용하지 않은 Access key 삭제 필요

3. 취약점 판단 기준

- 주기적으로 Access key 이용 현황을 점검하여 일정 기간 이상 사용하지 않은 Access key를 삭제하지 않는 경우 취약

- 주기적으로 Access key 이용 현황을 점검하여 일정 기간 이상 사용하지 않은 Access key를 삭제하는 경우 취약하지 않음

4. 취약점 확인 방법 - (1) 관리 콘솔에서 확인

- 관리 콘솔에서 [IAM] 검색 → [사용자] 메뉴 클릭

- *[마지막으로 사용한 액세스 키]*가 내부적으로 정의한 미사용 기간을 초과하는지 여부 확인

4. 취약점 확인 방법 - (2) AWS CLI에서 확인

- IAM 권한을 보유한 계정의 Access key를 활용해 AWS CLI에서 Command(1) 실행

aws iam get-credential-report --query 'Content' --output text | base64 -d | cut -d, -f1,9,10,11,14,15,16- access_key_active, access_key_last_used_date 컬럼 값을 확인하여 미사용 기간을 초과하는지 여부 확인

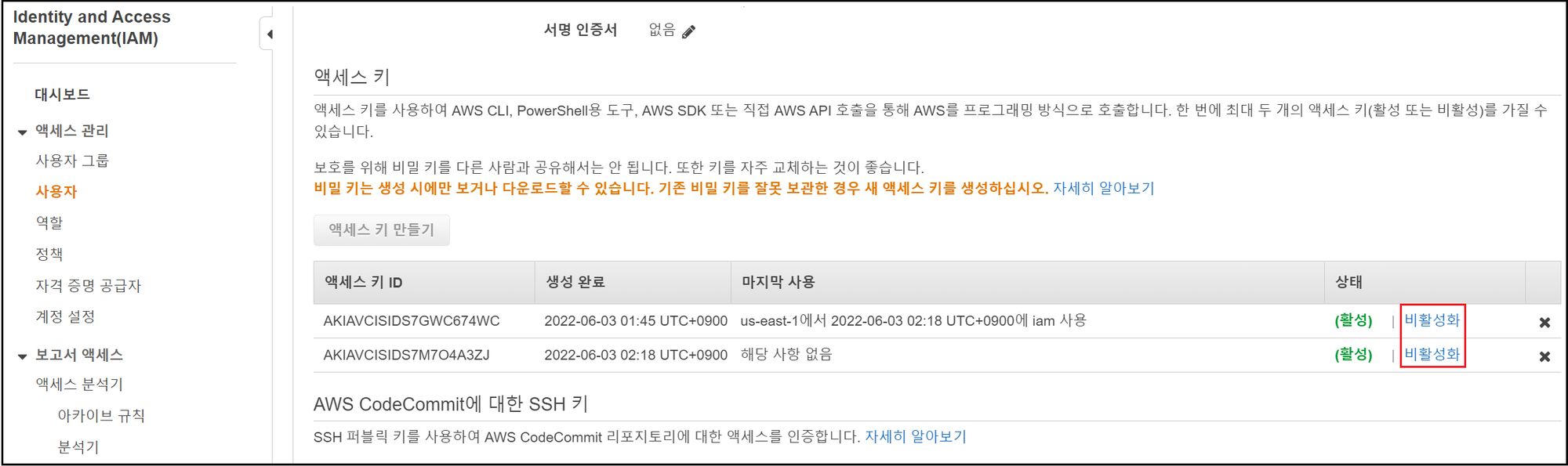

5. 취약점 조치 방법 - (1) 관리 콘솔에서 조치

- [사용자] → IAM 계정 클릭 → [보안 자격 증명] 탭 → [비활성화] 클릭

- 비활성화 후 [X] 클릭

5. 취약점 조치 방법 - (2) AWS CLI에서 조치

- AWS CLI에서 Command(2) 실행

aws iam list-access-keys --user-name <iam_account>

aws iam delete-access-key --access-key-id <access_key_id> --user-name <iam_account>

6. 참고

반응형

'AWS' 카테고리의 다른 글

| AWS IAM 계정에 권한 직접 할당 여부 확인 (0) | 2023.03.15 |

|---|---|

| AWS Access key 주기적 변경 (0) | 2023.03.15 |

| AWS root 계정 사용 여부 확인 (0) | 2023.03.15 |

| AWS root 계정의 Access key ID / Secret access key 삭제 (0) | 2023.03.15 |

| AWS root 계정의 billing 권한을 IAM 계정에 부여 (0) | 2023.03.15 |