반응형

0. 들어가며

해당 글은 본인이 노션으로 작성해 공유한 AWS 보안 점검 및 설정 가이드의 내용을 티스토리에 옮긴 것입니다.

1. 관련 법령

2. 개요

- 관리 콘솔에 접근 가능한 IAM 계정의 비밀번호 복잡도 및 변경 주기 정책을 설정하여 brute force 등 계정 탈취 공격에 대한 보호 필요

- [알림] 해당 설정을 적용하지 않아 사고가 발생한 사례

3. 취약점 판단 기준

- 영문ㆍ숫자ㆍ특수문자 중 2종류를 조합하여 10자리 이상 또는 3종류를 조합하여 8자리 이상의 길이로 비밀번호를 구성하지 않거나, 분기별 1회 이상 비밀번호를 변경하지 않는 경우 취약

- 영문ㆍ숫자ㆍ특수문자 중 2종류를 조합하여 10자리 이상 또는 3종류를 조합하여 8자리 이상의 길이로 비밀번호를 구성하고, 분기별 1회 이상 비밀번호를 변경하는 경우 취약하지 않음

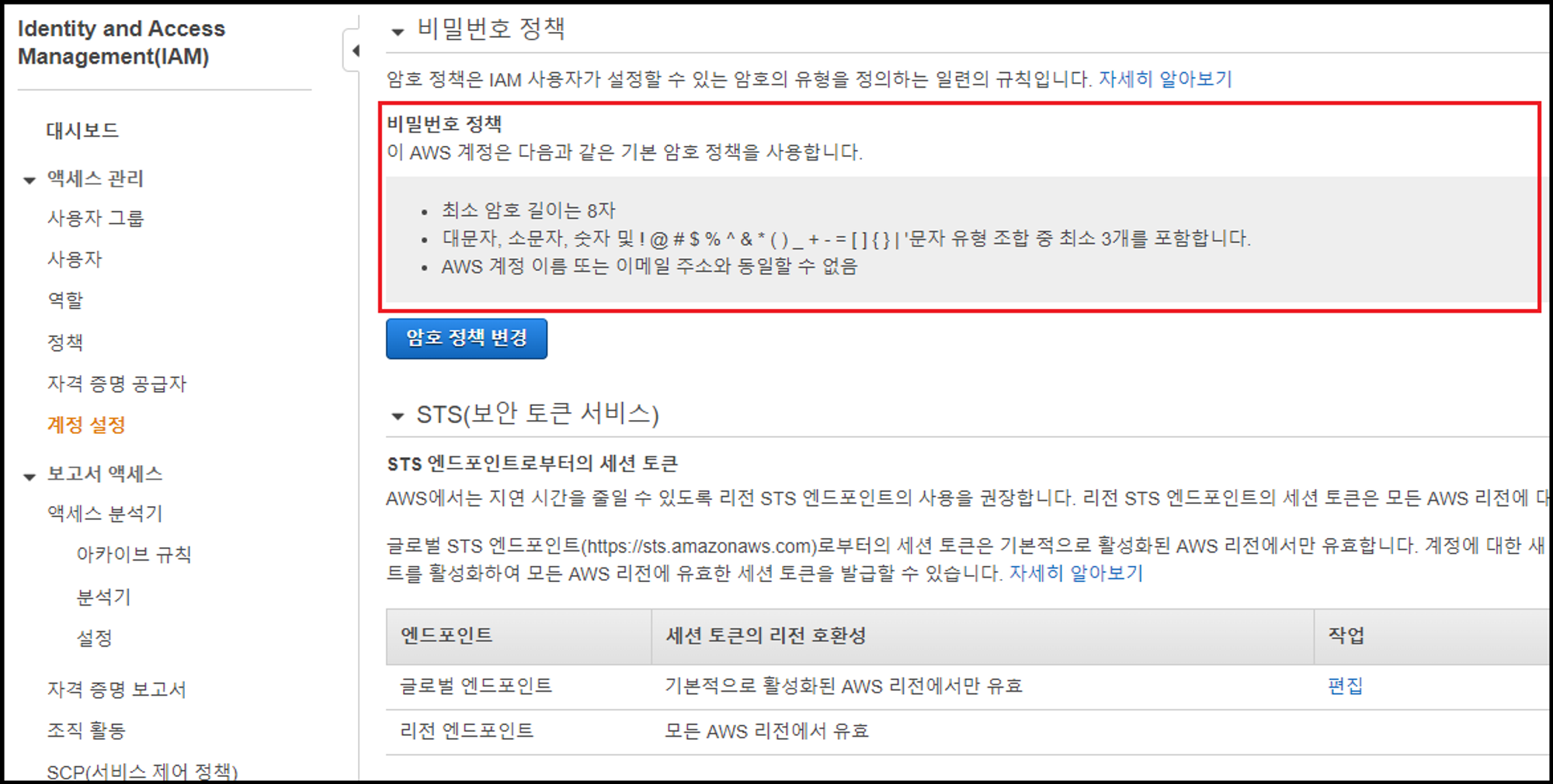

4. 취약점 확인 방법 - (1) 관리 콘솔에서 확인

- IAM 서비스 권한을 보유한 IAM 계정으로 로그인

- 서비스에서 [IAM] 검색→ [계정 설정] 메뉴 클릭

- [비밀번호 정책] 항목에서 비밀번호 복잡도 적용 여부 확인

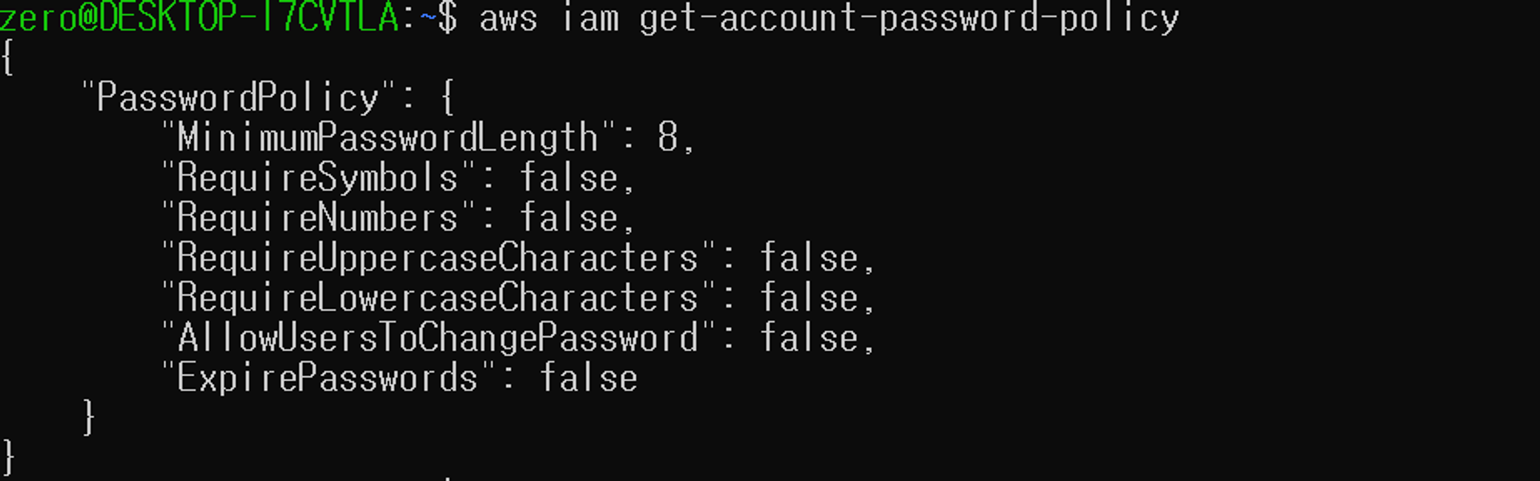

4. 취약점 확인 방법 - (2) AWS CLI에서 확인

- IAM 권한을 보유한 계정의 Access key를 활용해 AWS CLI에서 Command(1) 실행

aws iam get-account-password-policy- 패스워드 정책 설정 여부 확인

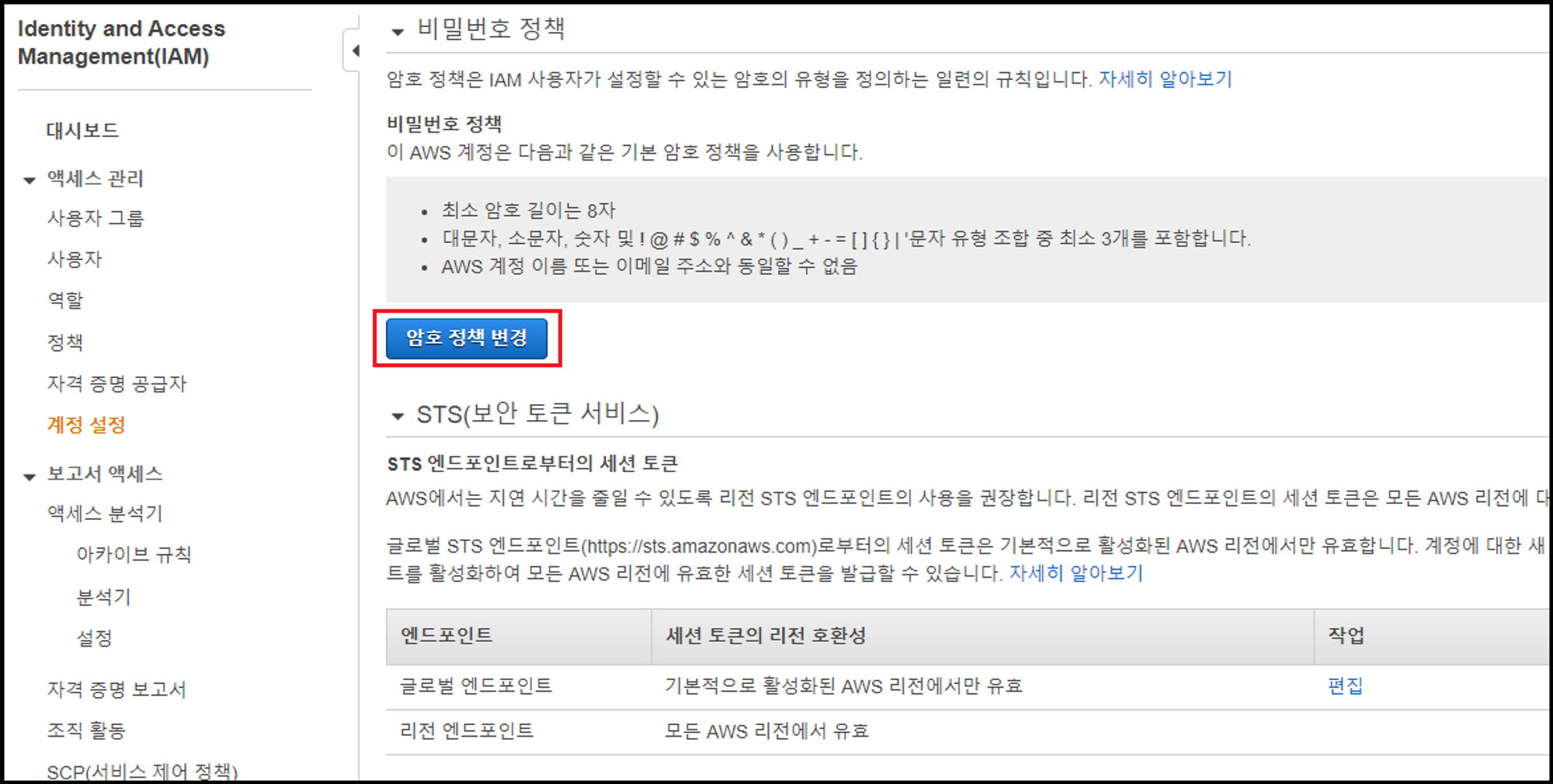

5. 취약점 조치 방법 - (1) 관리 콘솔에서 조치

- [비밀번호 정책] 항목에서 [암호 정책 변경] 클릭

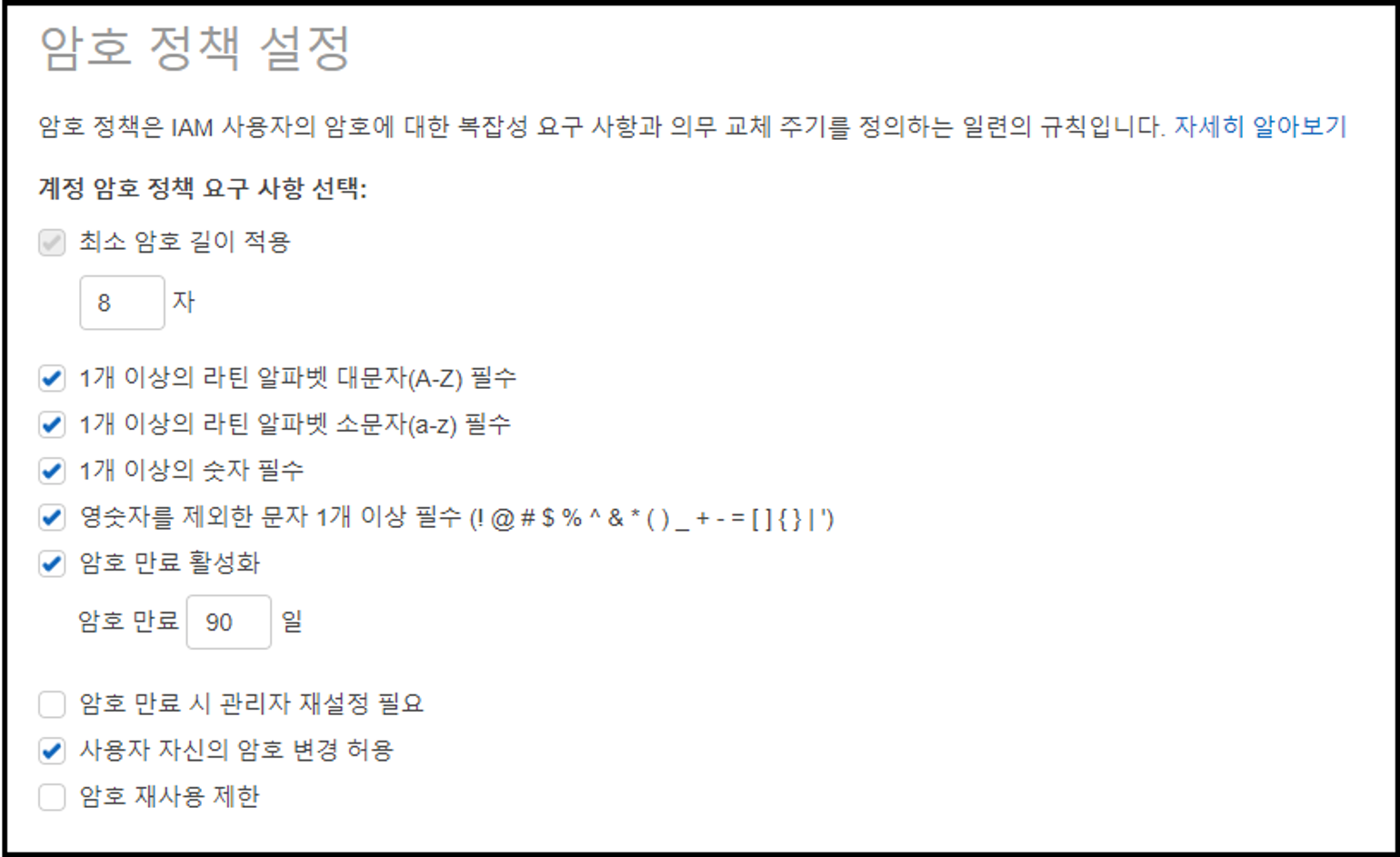

- 암호 정책 설정

5. 취약점 조치 방법 - (2) AWS CLI에서 조치

- AWS CLI에서 Command(2) 실행

aws iam update-account-password-policy --minimum-password-length 8 --require-symbols --require-numbers --require-uppercase-characters --require-lowercase-characters --max-password-age 90 --allow-users-to-change-password

6. 참고

반응형

'AWS' 카테고리의 다른 글

| AWS STS를 활용한 임시 권한 부여 (0) | 2023.03.15 |

|---|---|

| AWS IAM 계정 및 역할 관리 Life-Cycle 수립 및 이행 (0) | 2023.03.15 |

| AWS IAM 계정에 권한 직접 할당 여부 확인 (0) | 2023.03.15 |

| AWS Access key 주기적 변경 (0) | 2023.03.15 |

| AWS Access key 이용 현황 관리 (0) | 2023.03.15 |