[자료] GET / POST 차이

GET과 POST의 차이를 근본적으로 설명해주었네요. http://blog.outsider.ne.kr/312?fb_action_ids=727960410584270&fb_action_types=og.comments

GET과 POST의 차이를 근본적으로 설명해주었네요. http://blog.outsider.ne.kr/312?fb_action_ids=727960410584270&fb_action_types=og.comments

출처 : http://www.fromdev.com/2013/07/Hacking-Tutorials.html 80+ Best Free Hacking Tutorials | Resources to Become Pro Hacker Learning to become hacker is not as easy as learning to become a software developer. I realized this when I started looking for learning resources for simple hacking people do. Even to start doing the simplest hack on own, a hacker requires to have in depth knowledge of mul..

Hack The Packet 11~13년도 문제를 공개했네요. https://drive.google.com/folderview?id=0Bwjw2n6p-Y5Gdk9XMkoyeE1DbTQ&usp=sharing

컨설팅에 관한 세미나에 참석해서 들은 내용 간단 정리 가. 컨설팅 업무 절차 1. 환경 분석조직의 이해정보자산 식별(중요도 평가) * 인증 컨설팅의 경우 인증 범위가 지정됨 2. GAP 분석관리 진단기술 진단(서버, 네트웤, DB, Web/WAS, 보안장비 등)모의 해킹 * 모의해커 진행 3. 위험평가위험 식별위험 평가조치 계획(관리부문, 기술부분) 4. 대책 수립정책/지침(조치계획의 관리부문)마스터 플랜(조치계획의 기술부문) * 필요시인증문서(대책 명세서, SOA) * 필요시 * risk = 위협 x 취약점 x 자산 x (발생 빈도) 나. 컨설팅 종류인증 정보보호 체계 수립 개인정보개발보안 체계개인정보 영향평가기반시설진단 등등 다. 컨설턴트 필요 역량1. 커뮤니케이션2. PT작성/발표3. 보고서 작성4..

https://www.youtube.com/user/DFIROnline/videoshttps://www.youtube.com/user/davisrichardg/featured 포렌식 강의

WIPS 와 관련해 좋은 정리. 출처 : http://www.boannews.com/media/view.asp?idx=40960&page=2&kind=1&search=title&find= [보안뉴스= 더보안] 유선과 달리 물리적 공간에서 혼재하는 무선은 무선 주파수의 특성으로 인해 취약성에 많이 노출되어 있다. 유선 네트워크는 인라인 방식이든 미러링 방식이든 네트워크 보안 시스템들로 트래픽을 수집 분석이 가능하지만, 무선 네트워크 환경에서는 무선의 현황 분석이 쉽지가 않다. 실제로 무선보안 솔루션을 도입해 로그분석을 해보면 사내 무선 네트워크는 취약성에 많이 노출되어 있고, 여러 형태의 위협을 받고 있다. 기존 WIPS의 한계첫째, 무선기술은 시간이 지날수록 그 속도에 가속도를 붙여 진화하고 있다. 현재..

NTP DDoS와 관련된 동영상 및 분석 자료 http://blog.mazebolt.com/?p=131 한글 자료

http://hackingexposedcomputerforensicsblog.blogspot.kr/2014/03/daily-blog-277-sample-forensic-images.html Computer Forensics InfoSec Pro Guide 책 각 장의 이미지들 입니다. 실습용으로 사용

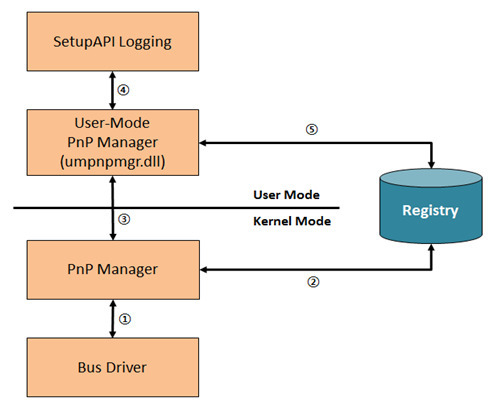

1.장치 인식 절차 USB를 컴퓨터에 꽂으면 [그림 1]의 일련의 절차를 거치게 된다.[그림 1] 장치 인식 절차 1. USB를 컴퓨터에 꽂았을 때 Bus driver는 PnP manager에게 Device descriptor(제조 사, 일련번호 등)를 보내 장치가 연결 됬음을 알린다. 2. 커널모드 PnP manager는 Device descriptor 정보를 기반으로 Device Class ID를 구 성한 후, 레지스트리에서 드라이버 가 설치되있는지 검색한다. 3. 드라이버가 설치되어 있다면 로드하고, 없을 경우 커널모드 PnP manager가 장치의 펌 웨어에 정보를 요청하고 전달받은 정보를 유저모드 PnP manager에게 전달한다. 4-1. 유저모드 PnP manager는 드라이버를 설치하고 레..

출처 : http://dirk-loss.de/python-tools.htm Python tools for penetration testersIf you are involved in vulnerability research, reverse engineering or penetration testing, I suggest to try out the Python programming language. It has a rich set of useful libraries and programs. This page lists some of them.Most of the listed tools are written in Python, others are just Python bindings for existing C..